Shopware Wörterbuch

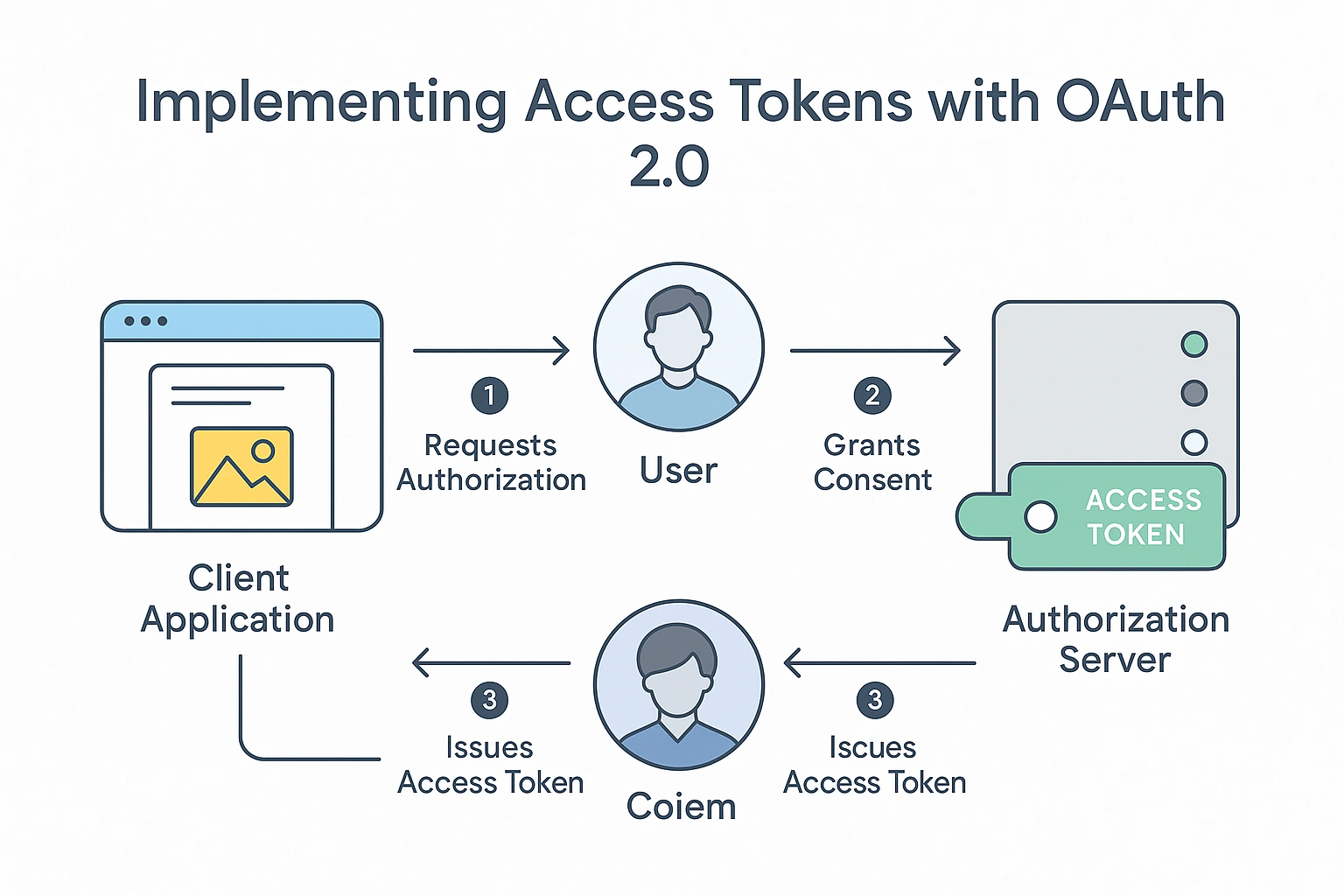

Zugriffstoken – Der Schlüssel zum API-Erfolg

Im digitalen Zeitalter, in dem Plattformen, Anwendungen und Dienste ständig Informationen austauschen, sind APIs (Application Programming Interfaces) das verbindende Element moderner Systeme. Von E-Commerce-Transaktionen und Zahlungs-Gateways bis hin zu Social-Media-Integrationen und KI-gestützten Tools ermöglichen APIs den effizienten Austausch zwischen verschiedenen Technologien.